Une attaque informatique « ordinaire » – Episode 1

Les attaques informatiques sont de plus en plus fréquentes, de plus en plus sophistiquées, de plus en plus probables… et de plus en plus coûteuses. La faute au professionnalisme croissant des hackers, à la commercialisation de kit d’attaques, mais aussi, parfois, aux entreprises qui ne déploient pas toutes les mesures et protections disponibles.

Comment faire face aux attaques informatiques

Malgré l’ingénierie sociale déployée par les hackers pour contrôler les machines et leurs systèmes informatiques et de communication, beaucoup d’entreprises dans le monde sont encore en retard. En effet, plusieurs d’entre elles laissent des failles s’installer dans leur système informatique ce qui favorise les attaques informatiques malveillantes. Des attaques informatiques, tout le monde peut en être victime. Les Etats, les organisations, les multinationales, les petites et moyennes entreprises voient quotidiennement la sécurité de leurs réseaux informatiques ou de leur serveur être mise à mal. Un exemple concret est l’attaque informatique qui, en mai 2017, avait touché plusieurs dizaines de pays dans le monde et des milliers d’ordinateurs. Heureusement le coupable de cette menace à portée mondiale est désormais connu. Il s’agit d’un logiciel malveillant nommé « WannaCry », un ransoware, virus prenant en otage les données et qui exige une rançon pour les libérer.

Pour atteindre leur cible, les hackers font usage de plusieurs menaces de cette trempe : l’emploi des virus informatiques, le piratage, le phishing, l’attaque DDoS (déni de service) ou encore par cheval de Troie. Se prémunir contre des logiciels malveillants permet de mettre fichiers et données personnelles à l’abri de ce type de risques. Aujourd’hui, plusieurs innovations technologiques tendent à renforcer la sécurité informatique en limitant les intrusions ou menaces qui pèsent sur les infrastructures. Il suffit pour cela de faire usage de bonnes pratiques pour protéger vos ordinateurs et votre système d’exploitation. De plus, au-delà de leur caractère préventif, ces innovations en cybersécurité permettent également de récupérer des données si elles ont préalablement été enregistrées, en cas d’attaques réseaux par exemple. Les spécialistes recommandent des astuces pour faire face aux attaques informatiques comme par exemple effectuer des mises à jour, choisir des mots de passe efficaces, éviter les virus informatiques en faisant attention aux sites non sécurisés ou en installant des anti-virus efficaces dans votre serveur. Certaines entreprises ont même entrepris de s’en remettre au hacking éthique qui consiste à se mettre dans la peau d’un pirate pour comprendre comment il agit afin de le contrecarrer. Avec cette technique, on comprend plus facilement les astuces que les criminels déploient pour accéder aux réseaux d’une entreprise pour installer des programmes malveillants. Le destin des organisations est désormais très délicat.

Illustration avec cette série d’articles en 4 épisodes : découvrez comment Contoso (une entreprise fictive) va être la cible d’une attaque informatique, quelles seront les techniques utilisées pour l’attaquer mais aussi celles mises en place par Contoso pour se défendre. Une histoire inventée, simplifiée, mais inspirée de faits réels. Et qui pourra vous aider à mieux vous protéger.

Jean-Philippe Klein

Senior Presales Engineer – Threat Management

Antoine Journaux

Presales Engineer on Advanced Security Solutions

***

Cette histoire est complètement fictive, elle ne représente en rien une société existante ou ayant existée, ni une attaque informatique ayant eu lieu. Le scénario est simplifié et les techniques sont là à titre d’exemple. Cependant, elles ont déjà été employées lors d’attaques réelles.

***

Etape 1 – La découverte de l’attaque informatique

La société Contoso, spécialisée dans le conseil économique aux entreprises dispose d’une implantation internationale. Elle est aujourd’hui prise pour cible par un groupe d’attaquants, que nous nommerons APT999. Pour donner suite à une « commande », APT999 vise la Direction Financière et les informations internes relatives aux activités et à la santé de l’entreprise.

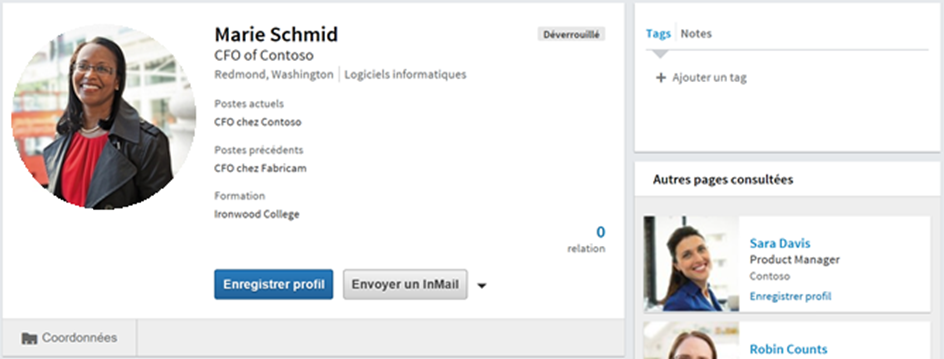

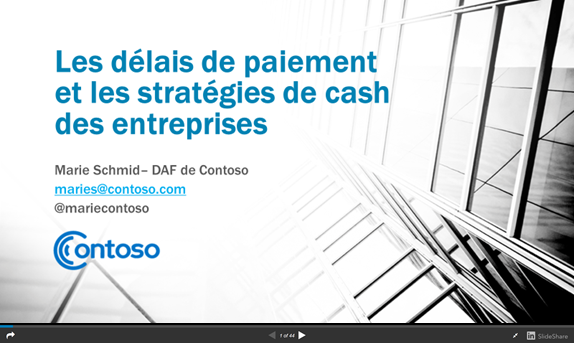

Afin de cibler au mieux la société, l’objectif premier des pirates est de collecter un maximum d’informations, en se servant de celles disponibles publiquement. Parmi ces informations, l’attaquant a entre autres été capable de récupérer les rôles et les noms d’utilisateurs de certains employés de Contoso et notamment de la DAF (Directrice Administrative et Financière), Marie Schmid.

Une fois la cible identifiée, il a été facile de retrouver la convention de nommage des comptes utilisateurs de Contoso, en se basant sur l’email de Marie et en extrapolant aux autres utilisateurs.

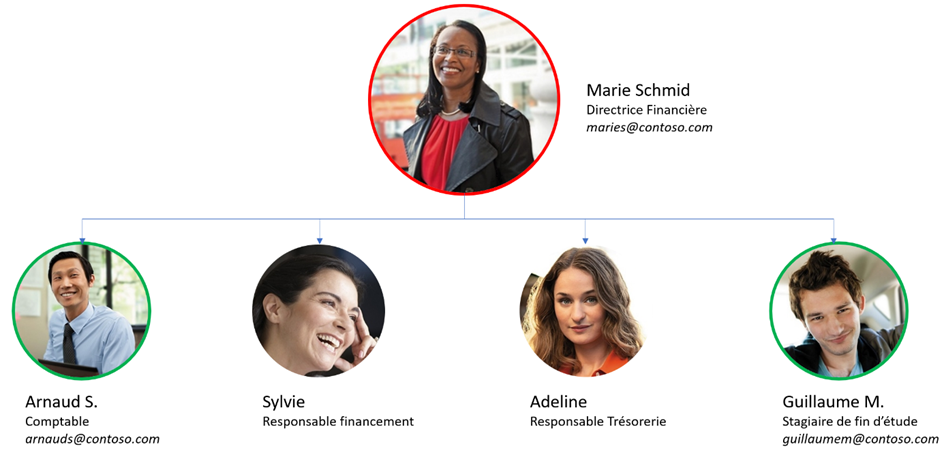

Les informations LinkedIn, la présentation de Marie et une extrapolation permettent ainsi aux pirates d’établir un organigramme de la cible :

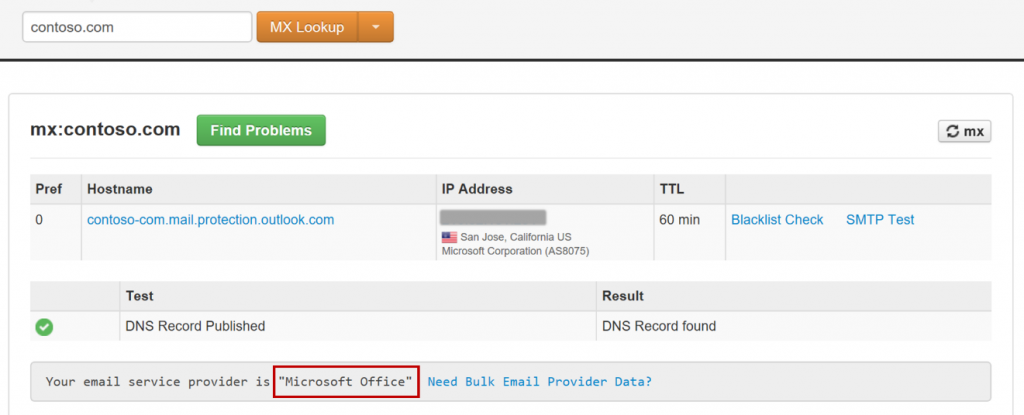

Durant cette phase de collecte, APT999 a également noté que Contoso utilise un service de messagerie et de collaboration en ligne, Office 365, en vérifiant par exemple les enregistrements DNS :

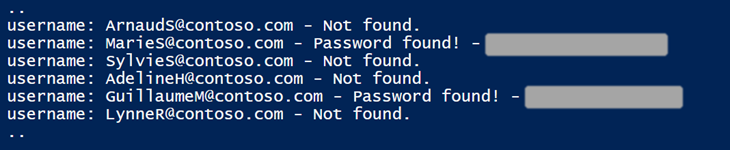

Avec ces informations, la seconde étape va consister en une attaque informatique de type « Password Spraying ». Il s’agit de tester un ensemble limité de mots de passe sur un ensemble de compte, pour, à l’inverse d’une tentative par « Force Brute », rester discret et ne pas déclencher les blocages des comptes ou les alertes.

Lors de cette attaque de type « Password Spraying », plusieurs comptes vont être exposés, car leurs utilisateurs avaient des mots de passe faisant partie des plus communs. Parmi ceux-ci, les mots de passe de Marie et de Guillaume sont découverts :

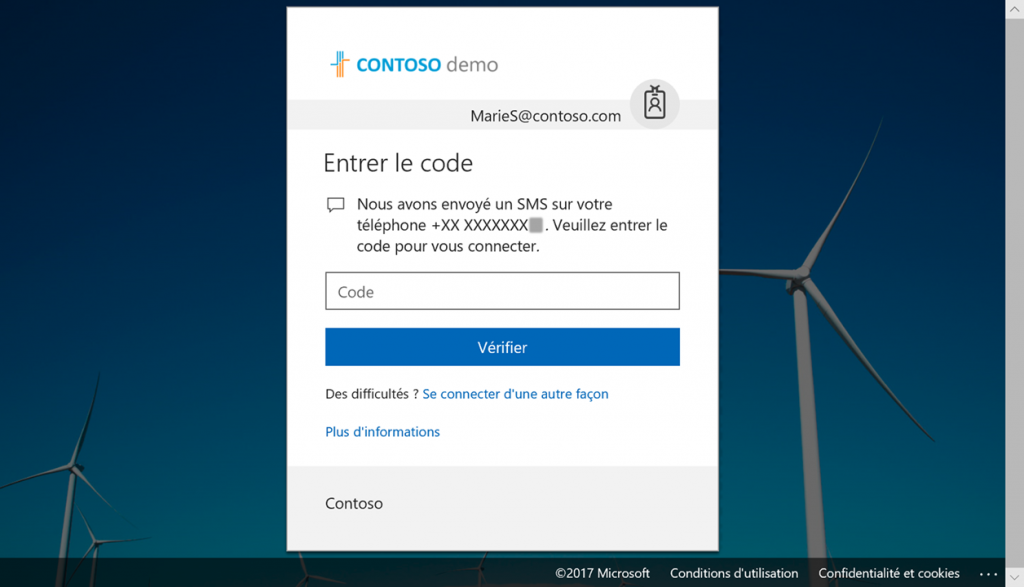

Bien que le mot de passe de Marie ait été découvert, les pirates ne peuvent accéder à sa messagerie :

En effet, Contoso a déployé une solution d’authentification multi-facteurs pour ses utilisateurs, en l’occurrence Azure MFA, inclus au sein de la suite Enterprise Mobility+Security. Cette règle d’accès conditionnel impose un accès aux applications Cloud depuis un périphérique d’entreprise, et si ce n’est pas le cas, déclenche une demande de second facteur comme cela est visible dans la capture ci-dessus.

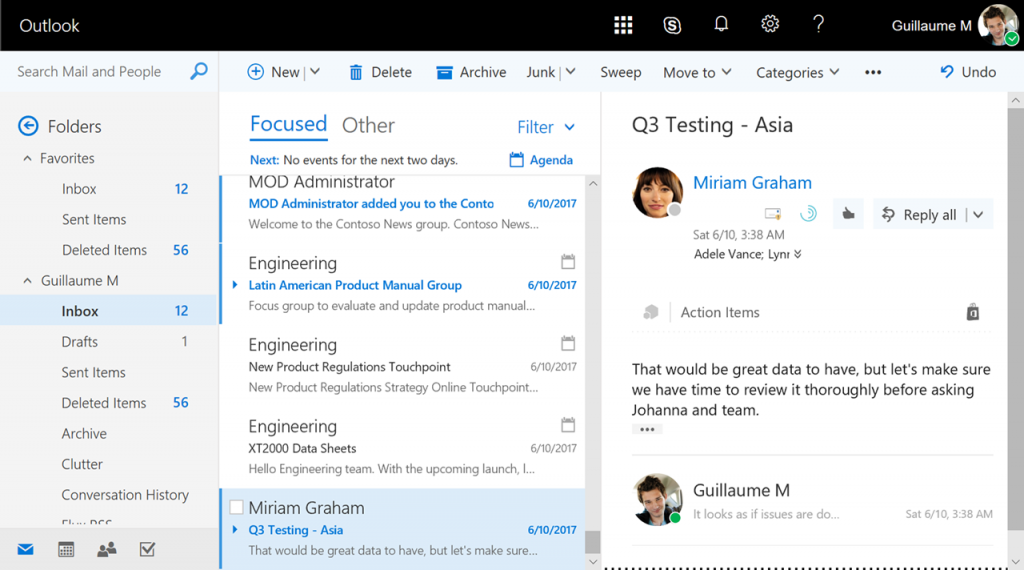

Cependant, cette solution n’est pas déployée sur l’ensemble des comptes employés Contoso. APT999 qui possède le mot de passe de Guillaume, actuellement en stage au sein de la direction financière du groupe, accède à sa boite aux lettres sans que lui soit imposé un second facteur d’’authentification :

Ça y est : une première brèche a été ouverte : APT999 a maintenant un pied chez Contoso.

Tout cela au travers du compte d’un stagiaire, qui était moins sécurisé que le compte de la DAF. Comment les pirates vont-ils s’en servir désormais ? Quelle sera la prochaine étape de leur attaque informatique ? C’est ce que nous découvrirons dans le deuxième volet de cette série.

Vous pouvez aussi trouver plus d’informations sur la gestion des accès via les ressources suivantes :

- Présentation d’Azure Multi-Factor Authentication

- Microsoft Enterprise Mobility + Security

- Protégez votre entreprise grâce à la gestion des identités et des accès dans le cloud

Temps de lecture : 5 minutes

Temps de lecture : 5 minutes