Une attaque informatique « ordinaire » – Episode 2

Jean-Philippe Klein

Senior Presales Engineer – Threat Management

Antoine Journaux

Presales Engineer on Advanced Security Solutions

Episode 2 – Entrer dans les murs

Deuxième volet de notre série qui décrypte l’attaque informatique de Contoso, une société (fictive), par un groupe de pirates nommé APT999. APT999 cible les données accessibles par Marie Schmid, DAF de Contoso, et procède par étapes. Dans le précédent article, nous avons vu comment ces pirates ont pu accéder à un compte mail insuffisamment sécurisé.

APT999 possède désormais l’accès à la messagerie de Guillaume, actuellement en stage au sein du groupe Contoso, ainsi que l’identifiant et le mot de passe de Marie Schmid mais qui sont inutilisables depuis l’extérieur sans un second facteur. Notons cependant qu’APT999 ne connait pas la règle qui déclenche cette demande de second facteur.

De façon générale, les sociétés n’activent pas la demande de second facteur de façon systématique pour des raisons d’expérience utilisateur. Son déclenchement peut être conditionné par plusieurs paramètres, comme la localisation de l’authentification (au sein du réseau d’entreprise ou depuis Internet), le domaine de la machine (Corporate ou non) ou encore son état de conformité aux politiques de sécurité de l’entreprise.

Nouvelle étape de l’attaque informatique : compromettre un poste de l’entreprise

Comment ? En exécutant un programme malveillant permettant à APT999 d’obtenir un accès distant à cette machine à travers un serveur de « Command & Control ».

Ayant un accès à la boite aux lettres d’entreprise du stagiaire Guillaume M., APT999 va l’utiliser pour délivrer un document malicieux à d’autres collaborateurs. En effet, les utilisateurs étant de plus en plus sensibles à ne pas exécuter les pièces jointes d’expéditeurs inconnus externes à la société, posséder l’accès à cette boite aux lettres interne est un réel avantage.

En utilisant des « kits » disponibles sur Internet, APT999 prépare son attaque, basée sur le principe suivant :

• Ouverture du document malicieux par l’utilisateur.

• Ce document exécute une commande cachée pour télécharger une charge utile sur le web.

• Exécution de cette charge utile en mémoire et connexion au serveur de « Command and Control »

Il est intéressant de noter dans ce cas que la charge utile n’est pas présente au sein du fichier malicieux, ce qui permet :

• De la faire varier afin de ne pas être vu comme malveillante par la plupart des technologies de défense classiques.

• Que le document ne soit pas non plus vu comme malveillant car il ne contient rien de malicieux.

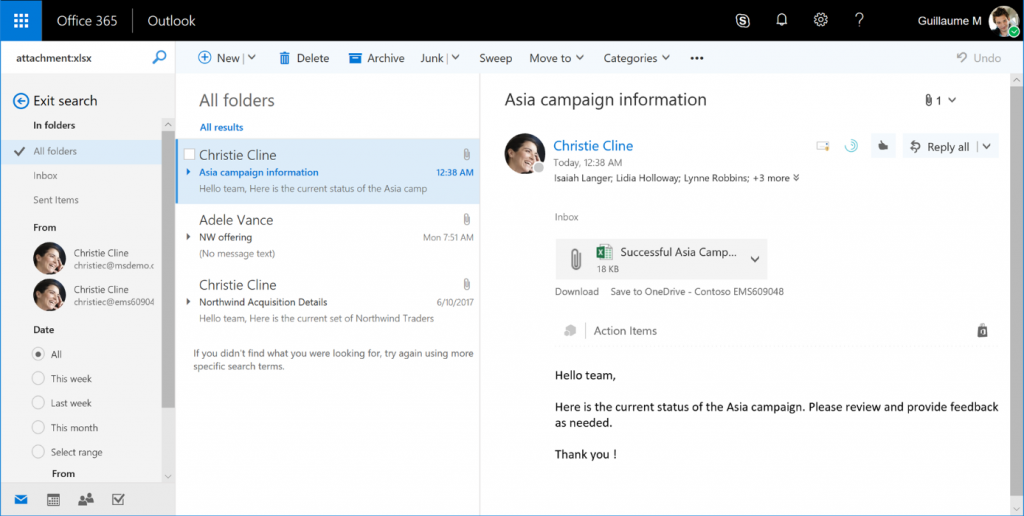

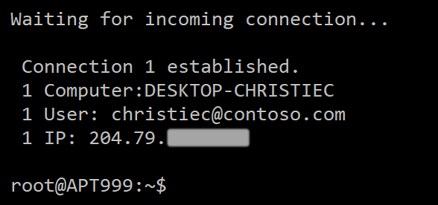

Afin d’inciter au maximum l’utilisateur à cliquer sur le document malicieux, APT999 va utiliser un document présent dans l’entreprise et le modifier pour y ajouter son code. Après une recherche rapide dans la boite aux lettres de Guillaume, le document suivant semble être un bon candidat :

Une fois le document modifié par APT999, celui-ci est renvoyé aux collaborateurs ciblés de Contoso, au travers de la boite aux lettres de Guillaume. Il parait ainsi toujours légitime :

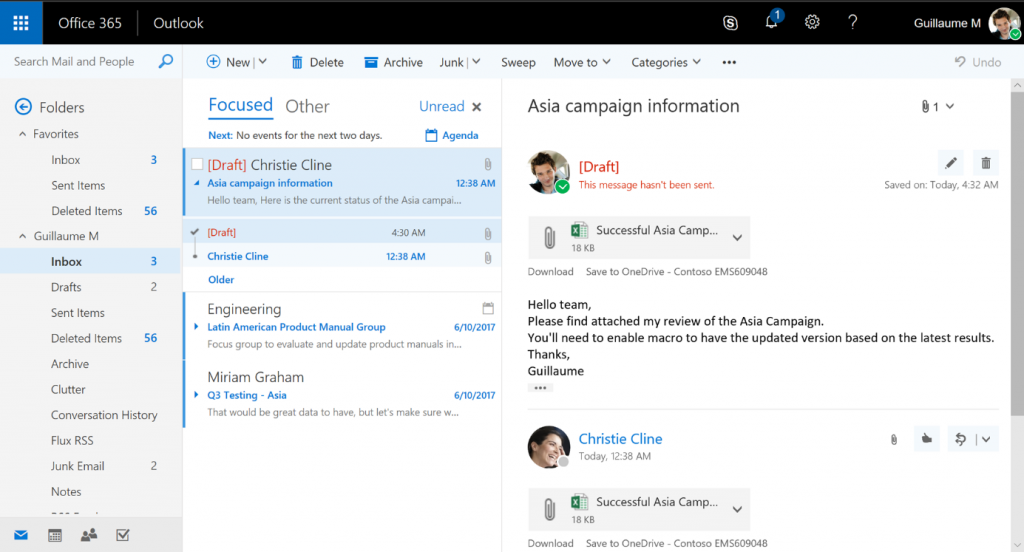

En complément de sa solution antivirus, Contoso a récemment mis en place Office 365 Advanced Threat Protection, une suite de technologies de protection contre les menaces avancées arrivant par email. Cependant, cette solution n’a été déployée que sur les utilisateurs membres du comité de direction, leurs machines et boites aux lettres étant considérées comme des éléments plus sensibles que celles des autres collaborateurs.

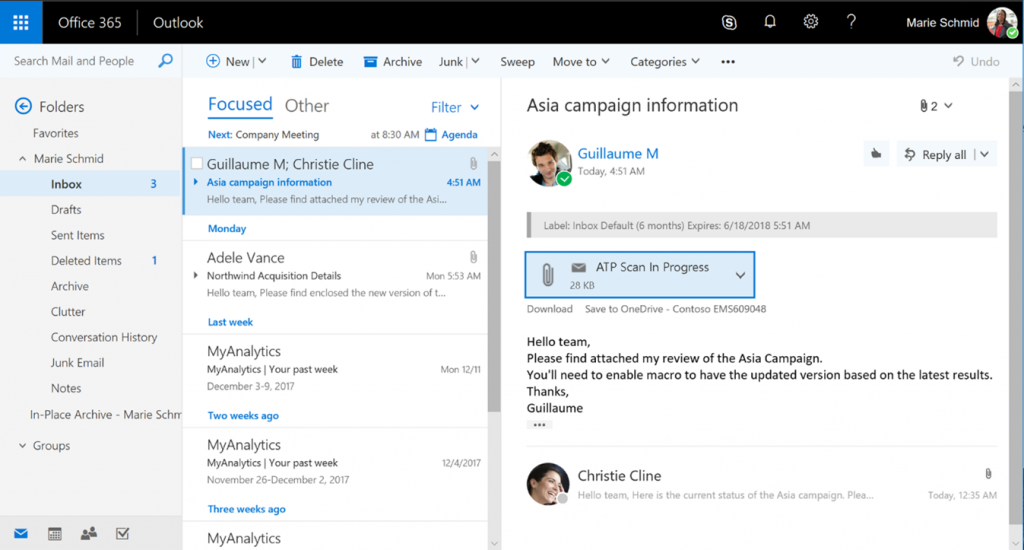

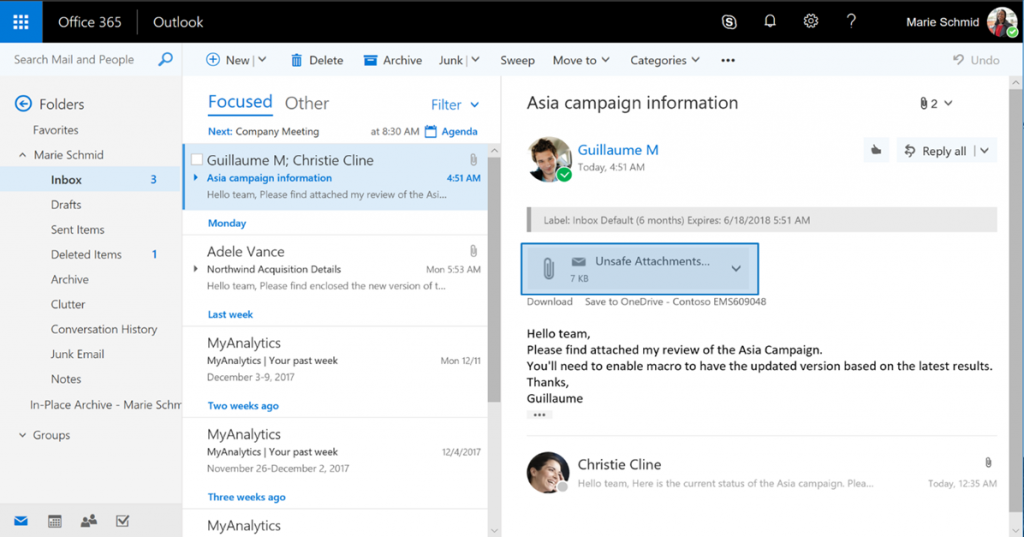

Ainsi, Marie Schmid ne recevra jamais la pièce jointe malicieuse bien qu’elle n’ait pas été vue comme telle par la solution antivirus. La technologie de protection a en effet d’abord exécuté la pièce jointe au sein d’un environnement de type bac à sable alors que le corps mail était remis à Marie :

Une fois l’exécution en chambre de détonation terminée (environ 60 secondes après réception du mail), la pièce jointe est remplacée par un mail expliquant à Marie que ce document n’était pas sain :

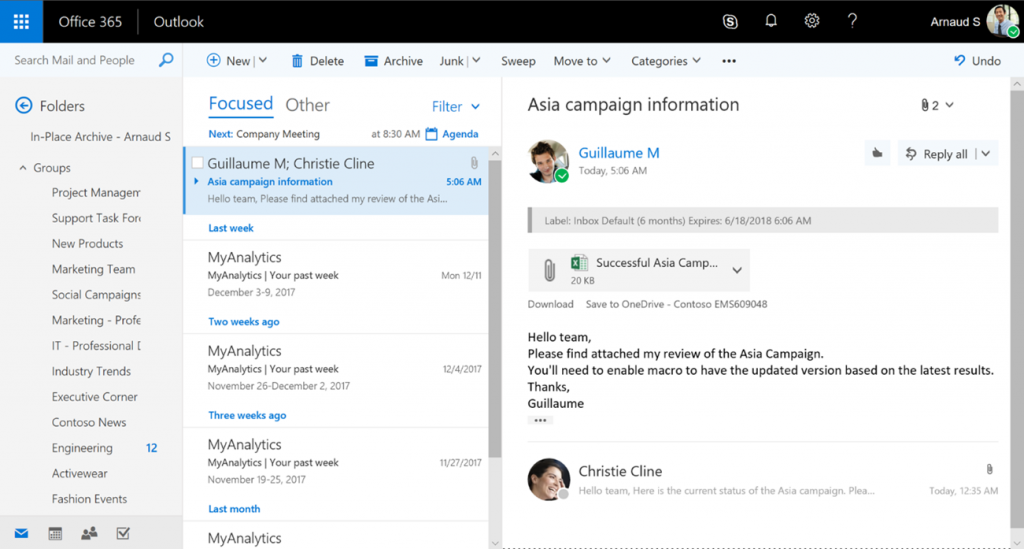

Marie est donc bien protégée de cette nouvelle menace arrivée par la messagerie. A l’inverse, Arnaud ne faisant pas partie du comité de direction, n’est pas protégé de la même façon : il reçoit la pièce jointe dans sa boite aux lettres et comme celle-ci parait légitime, n’hésite pas à cliquer dessus.

De plus, comme indiqué dans le mail de Guillaume, son collègue, le document a besoin d’avoir les macros activées pour fonctionner. Il active alors les macros dans le document en toute confiance :

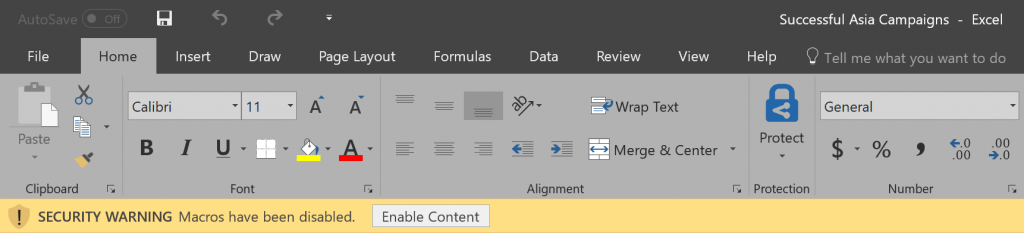

Dans le même temps, APT999 voit arriver une connexion entrante sur son serveur de « Command & Control » :

Bien que l’adresse IP publique appartienne à Contoso, il semblerait que cette connexion ne provienne pas de la machine d’Arnaud, mais d’une certaine ChristieC. La machine d’Arnaud était protégée pour résister à cette attaque informatique, tandis que celle de ChristieC a été compromise… APT999 est donc bien entré dans les murs de Contoso. Que s’est-il exactement passé ? A quelles informations les pirates ont désormais accès ?

C’est ce que nous découvrirons dans le troisième épisode de cette série. Vous pouvez aussi retrouver ci-dessous plus d’informations sur les technologies avancées de protection de la messagerie :

- Office 365 – Protection avancée contre les menaces

- Description du service Office 365 – Protection avancée contre les menaces

- A Brief History of Office 365 Advanced Threat Protection

Temps de lecture : 4 minutes

Temps de lecture : 4 minutes