Les chroniques de la cybersécurité : une exposition immersive

Iloveyou, Dofoil, BadRabbit… vous avez peut-être déjà entendu parler de ces cyberattaques historiques ? Aujourd’hui, au travers de ces menaces, Microsoft vous présente ses solutions de protection grâce à une exposition immersive « Les Chroniques de la Cybersécurité ». Curieux, passionné ? Vous êtes les bienvenus à cette cyber expo #MicrosoftCyberExpo

Une exposition immersive dédiée à la cybersécurité

La cybersécurité est un enjeu économique et social majeur. Sans elle, aucune transformation numérique ne peut être réussie.

Depuis 2001, Microsoft œuvre pour une Informatique de confiance, comme statué dans le Mémo de Bill Gates. Ainsi, 1 milliard d’euros sont investis chaque année au bénéfice de la protection de ses clients et de ses infrastructures. C’est dans la continuité de cet engagement que s’inscrit cette exposition inédite « Les Chroniques de la Cybersécurité ».

Cette dernière retrace quelques-unes des grandes cyberattaques des 20 dernières années et porte sur trois thèmes incontournables :

- La protection contre les menaces

- La protection des identités et des accès

- La protection de l’information sensible

Il vous est alors proposé de découvrir, tout au long de votre visite, comment les solutions Microsoft fonctionnent et vous protègent grâce à l’intelligence artificielle et au machine-learning, sur la base des 6 500 milliards de signaux analysés quotidiennement.

L’objectif : assurer la sécurité de ses clients pour permettre leur transformation numérique.

Du point de vue de Microsoft, la complexité est l’ennemi absolu de la sécurité et c’est pourquoi, les fonctionnalités de sécurité avancées sont nativement intégrées dans ses solutions. Elles permettent de protéger de bout en bout les identités, la messagerie, les appareils, les infrastructures et les données, le tout sans compromettre l’expérience utilisateur.

Le Zero Trust Network

La protection périmétrique étant devenue obsolète, l’approche traditionnelle de protection du Système d’Information doit être totalement remise en question pour s’adapter aux nouvelles menaces.

Nous sommes donc passés dans un contexte de confiance nulle, le paradigme Zero Trust Network. Il s’agit de détecter les attaques en temps réel, sur tous leurs potentiels points d’entrée et de les bloquer le plus rapidement possible. Cela impose de vérifier tous les réseaux, appareils et applications de manière dynamique.

Microsoft propose des solutions qui s’adaptent à ce nouveau paradigme, fondées sur ces trois piliers :

- La Protection, de tous les points terminaux jusqu’aux centres de données ;

- La Détection, en utilisant des signaux ciblés, l’analyse comportementale et l’apprentissage statistique ;

- La Réponse, pour passer rapidement de la découverte à l’action.

Elles sont livrées au travers de fonctionnalités qui sont connectées au Microsoft Intelligent Security Graph.

Ce sont 6 500 milliards de signaux analysés quotidiennement, en provenance de plus de 200 services cloud, d’au moins un milliard de systèmes Windows et de 450 milliards d’authentifications mensuelles sur nos services qui permettent à Microsoft d’atteindre ce niveau avancé de détection et d’analyse des menaces. Couplée à des algorithmes de Machine Learning et d’analyse des anomalies ou des comportements, cette intelligence permet d’appliquer des mesures préventives ou d’atténuation en quasi-temps réel pour contrer les cybermenaces.

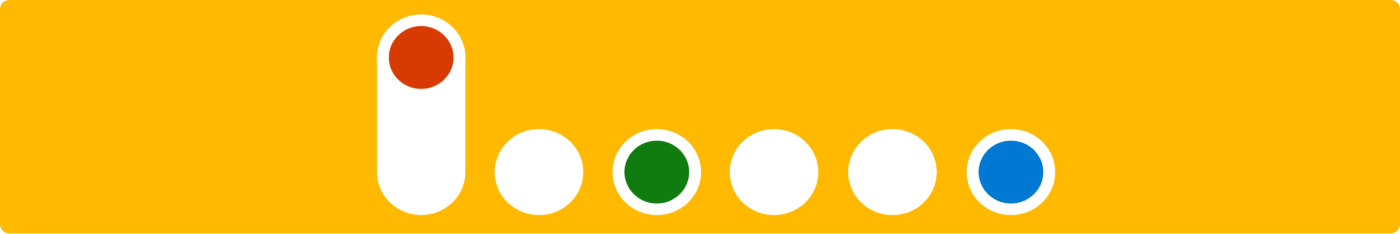

Deux équipes, deux couleurs !

En cybersécurité, Microsoft utilise deux couleurs, comme deux casquettes : le rouge de la RedTeam pour distinguer l’offensive, comme dans le cas d’une cyberattaque ; et le bleu de la BlueTeam pour le défensif, qui correspond à une solution.

C’est sous cet angle artistique que cette exposition immersive est construite.

Bonne visite !

Temps de lecture : 3 minutes

Temps de lecture : 3 minutes